Qu’est-ce que Angry IP Scanner et comment fonctionne-t-il, une application pratique et rapide pour Windows, MacOs et Linux qui vous permet de déterminer quels appareils sont connectés à votre réseau local.

En entreprise comme au bureau, il est important de ne pas perdre le contrôle des appareils qui sont connectés au réseau local. Angry IP Scanner est un logiciel gratuit et open source utilisé pour scanner le réseau local à la recherche d’appareils connectés et de ports ouverts. Il s’agit d’un puissant utilitaire réseau qui peut être utilisé pour faciliter l’administration des appareils connectés, à des fins de sécurité ou simplement pour obtenir des informations sur la configuration du réseau.

Avec Angry IP Scanner, il est possible de créer une sorte d’inventaire des appareils connectés sur le réseau local et de déterminer quels services sont en cours d’exécution sur chacun d’eux. La présence de ports ouverts spécifiques sur les différents hôtes connectés au réseau local est souvent un indice permettant de savoir quels services sont à l’écoute et quels composants de serveur sont installés.

Le programme peut également être utilisé pour scanner les adresses IP publiques : toutefois, cette opération ne doit être effectuée qu’à des fins d’étude et de diagnostic. Le balayage automatisé d’un grand nombre d’adresses IP, comme c’est également le cas pour nmap, le roi des scanners de ports, pourrait en effet être considéré comme une activité hostile.

Qu’est-ce que Angry IP Scanner et comment fonctionne-t-il ?

Angry IP Scanner est une application dotée d’une interface graphique, compatible avec Windows, MacOs et Linux. Comme le rappelle également la page de téléchargement du site officiel du projet, l’application nécessite des runtimes Java pour fonctionner, quel que soit le système d’exploitation utilisé. Le programme d’installation charge automatiquement les runtimes Java nécessaires au fonctionnement du programme sur la machine.

Si vous préférez que les runtimes Java ne soient pas installés sur votre appareil, vous pouvez configurer une machine virtuelle et exécuter Angry IP Scanner à partir de celle-ci. L’important, que vous utilisiez Hyper-V, VirtualBox, VMware ou d’autres solutions de virtualisation, est de configurer la machine virtuelle pour qu’elle utilise une interface réseau virtuelle capable de faire face au réseau local réel.

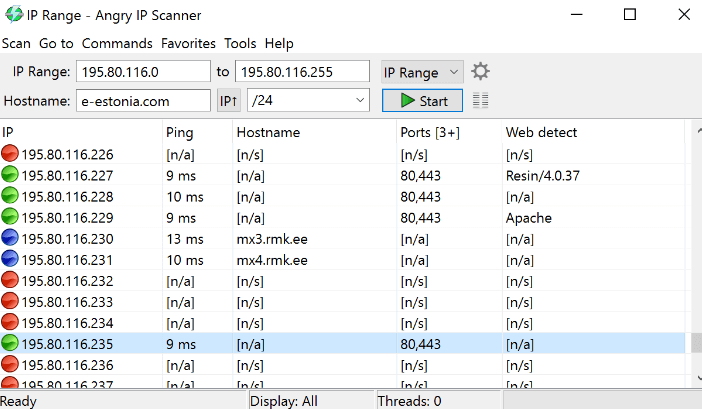

Angry IP Scanner peut analyser l’ensemble du réseau local ou vous pouvez spécifier des plages d’adresses IP privées à analyser. Vous pouvez également spécifier une seule adresse IP sur laquelle concentrer l’activité d’analyse. Pour chaque hôte détecté, l’application affiche le nom correspondant, l’adresse IP, le ping, c’est-à-dire le temps en millisecondes pendant lequel une réponse a été reçue, et la liste des ports ouverts.

Les hôtes surlignés en bleu ont répondu aux requêtes ping ; ceux surlignés en rouge, en revanche, n’ont envoyé aucune réponse. Certains pares-feux configurés au niveau de l’appareil individuel peuvent bloquer le ping (ou plutôt les requêtes ICMP, Internet Control Message Protocol) mais continuent d’exposer un certain nombre de ports ouverts.

Lancer un scan

Dans l’écran principal de Angry IP Scanner, vous pouvez spécifier une plage d’adresses IP ou une seule adresse. En choisissant Fichier de liste IP, le programme peut utiliser comme entrée une liste d’adresses à scanner en les extrayant d’un fichier texte.

Le petit bouton IP situé plus ou moins au centre de l’écran permet de choisir l’interface réseau à utiliser, tandis que Masque permet de modifier le masque de sous-réseau si nécessaire, puis d’activer le balayage sur une plage plus ou moins large d’adresses IP.

En cliquant sur Démarrer, Angry IP Scanner recherche tous les hôtes qui – dans le sous-réseau indiqué – fournissent une réponse. Dans la colonne Ports, le programme affiche la liste des ports détectés comme ouverts sur chaque hôte. Par exemple, si un serveur web fonctionne sur un appareil en réseau local, des ports tels que 80, 443, 8080 peuvent être ouverts.

Configuration des ports à contrôler

Le routeur et le serveur NAS sont des exemples de dispositifs qui exposent un ou plusieurs ports parce qu’ils exécutent un serveur web qui peut être accédé par d’autres hôtes sur le réseau local. Par défaut, Angry IP Scanner ne vérifie que les ports 80, 443 et 8080, mais en allant dans les paramètres (petite icône d’engrenage) et en cliquant sur l’onglet Ports, des ports supplémentaires peuvent être ajoutés pour être vérifiés.

En cela, Angry IP Scanner est un peu moins simple qu’un scanner IP comme l’application Fing pour Android qui vous permet de déterminer qui est connecté à votre réseau WiFi ou à votre routeur. En tapant sur le nom d’un hôte sur Fing et en choisissant Find Open Ports, l’application renvoie la liste complète des ports ouverts, y compris les ports non standard.

Affichage des hôtes

Une fois l’analyse du réseau terminée, il est possible de cliquer sur la barre d’état d’Angry IP Scanner et de choisir, par exemple, View Active Hosts ou View Open Ports afin d’obtenir, respectivement, uniquement la liste des appareils qui répondent au ping et ceux dont les ports sont ouverts.

Méthodes de ping : quelles sont les différences ?

Angry IP Scanner vous permet de choisir entre plusieurs méthodes de ping, qui peuvent toutes être sélectionnées en accédant aux paramètres puis en allant dans l’onglet Scan.

- Windows ICMP : Cette méthode utilise le protocole ICMP natif pour envoyer des requêtes ping aux hôtes du réseau.

- Paquet UDP : transmet des paquets UDP (User Datagram Protocol) à un port spécifique de chaque hôte.

- Tête de port TCP : utilise une connexion TCP pour vérifier si chaque hôte est actif ou non. Angry IP Scanner tente d’établir une connexion TCP avec un port spécifique de l’hôte.

- Combiné UDP+TCP : combine les méthodes UDP et TCP pour déterminer la disponibilité des hôtes.

- Embedded Java : utilise la bibliothèque Java pour envoyer des paquets ping aux hôtes.

- ARP (LAN uniquement) : méthode spécifique pour les réseaux locaux basée sur l’utilisation des adresses MAC.

Angry IP Scanner n’affiche pas le type de chaque périphérique

En allant dans le menu Outils et en cliquant à nouveau sur l’élément Outils, nous suggérons de sélectionner l’élément MAC Provider dans le panneau de droite (Outils disponibles) et de cliquer ensuite sur la flèche pointant vers la gauche. De cette manière, le scan avec Angry IP Scanner renvoie également le fabricant de la carte réseau qui équipe chaque appareil du réseau local. Vous disposez ainsi d’indices supplémentaires sur l’identité de chaque hôte connecté en un coup d’œil.

Le fabricant de la carte réseau utilisée sur chaque appareil peut être reconnu en analysant simplement les trois premiers octets qui composent l’adresse MAC. Il s’agit de l’identifiant unique associé à chaque carte réseau. Dans la liste mise à jour par l’IEEE (Institute of Electrical and Electronics Engineers), les trois premiers octets de l’adresse MAC identifient chaque fabricant.

Contrairement à l’utilitaire Fing précité, Angry IP Scanner ne s’appuie sur aucune base de données sur le cloud et n’est donc pas en mesure de déterminer le type d’appareils. Il n’est donc pas en mesure de compenser par des informations supplémentaires lorsque certaines d’entre elles ne peuvent pas être récupérées auprès des hôtes individuels. Pour des résultats plus précis, nous suggérons toujours d’utiliser le protocole ARP (Address Resolution Protocol) comme méthode de ping. ARP est en fait un protocole de service qui opère au niveau de la liaison de la pile ISO/OSI, alors que la commande ping standard, par exemple celle de Windows, MacOs ou Linux, opère à un niveau plus élevé, le niveau du réseau (IP).